央视财经客户端

消费者在享受数字化时代带来的便利时,个人信息也不可避免地留存在了不同的服务平台上。每年盗取、滥用个人敏感信息的犯罪事件并不罕见,到底是谁在背后收集这些数据?这些数据又是怎么流出的?《财经调查》起底非法贩卖个人信息黑色产业链条。

日常停车竟能暴露公民敏感信息?!

这几年,市场上一种被称为“智慧停车”的新业态应运而生。它依托于物联网和大数据技术,覆盖各种类型的停车场,大大提升了居民出行的便利度。停车信息包括了车辆进入和离开某个地点的完整闭环,属于《个人信息保护法》规定的敏感个人信息中的行踪轨迹信息。智慧停车,很智慧,但是够安全吗?

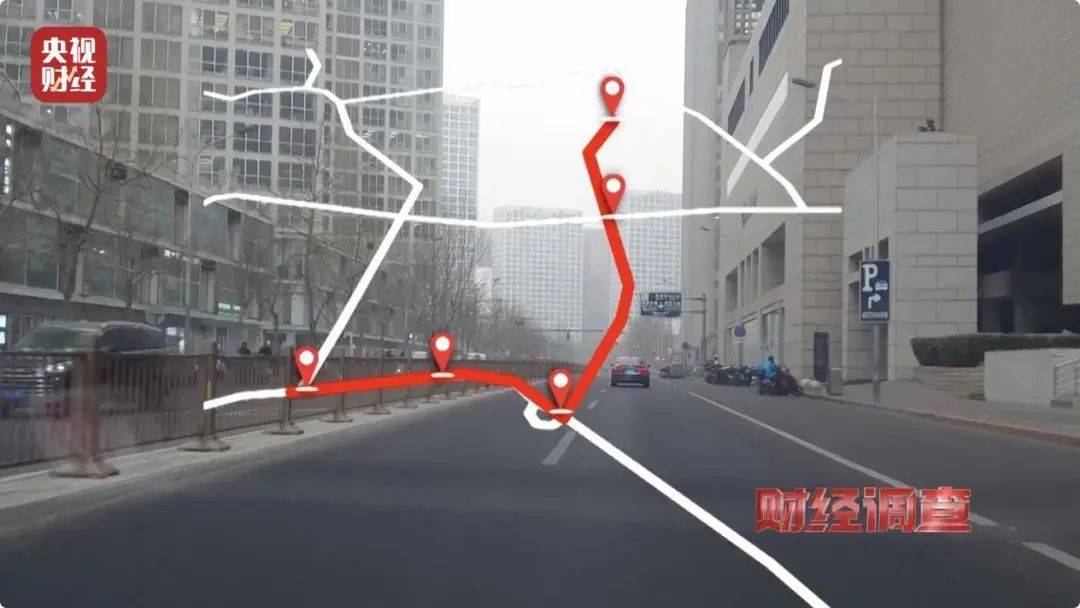

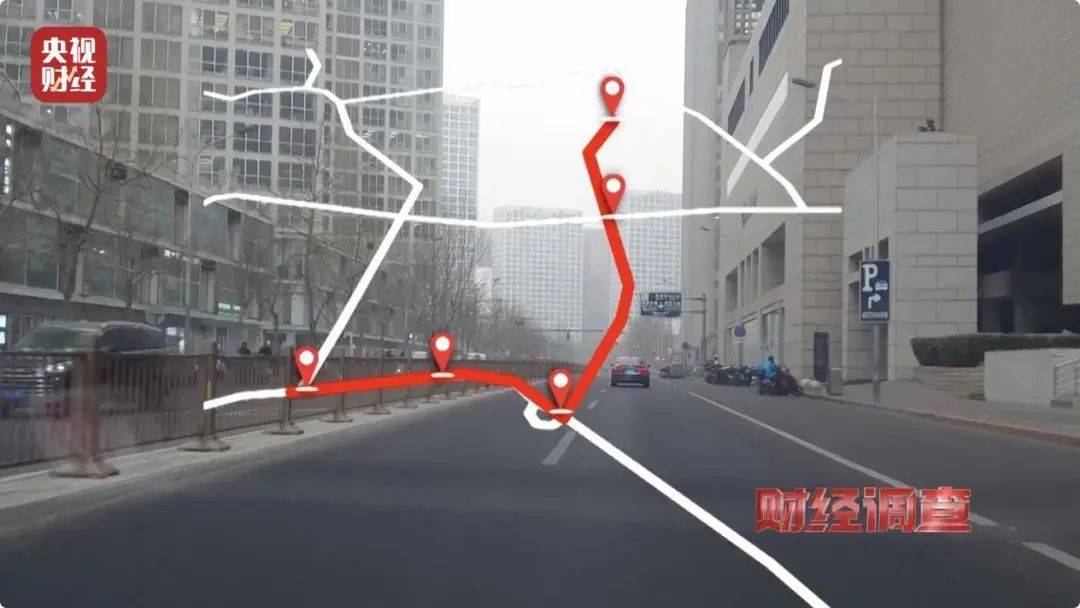

总台记者对北京两个采用了“智慧停车”系统的停车场进行了技术检测。驾驶员将车驶入停车场,远在几公里外的专业技术人员,输入车辆的车牌号后,无需身份验证,轻而易举就获得了车辆所在停车场、车辆入场时间等敏感信息。

![]()

在记者采用同样的方式测试第三个“智慧”停车场时,并没有直接显示出车辆的敏感信息,但经过技术专家的辨别,发现该停车场只是没有在前台显示信息,后台实际上有了应答,返回的数据包里同样有着车辆敏感信息。专家告诉记者,这样的招数只能让消费者不能直接看到。但是,不法分子依然能轻易获取这些敏感的个人信息。

![]()

2017年《最高人民法院、最高人民检察院关于办理侵犯公民个人信息刑事案件适用法律若干问题的解释》中规定:

![]()

犯罪分子利用停车信息追踪社会车辆

违法安装跟踪器,对公民人身安全造成巨大隐患

犯罪分子的聊天群里每天在滚动发布着各种车辆的实时停车信息,包括了车牌号、停车场具体地址、进场时间等等。

![]()

被犯罪分子“盯上”的车辆一旦进入停车场,显示在群里,几十分钟之内,就会被装上GPS无线定位器,强磁吸附且超长待机。

![]()

2023年,安徽砀山网警破获了一起非法获取计算机信息系统数据,侵犯公民个人信息的案件。犯罪分子的突破口,就是全国数千个智慧停车服务系统中的数据接口漏洞。据安徽省砀山县公安局网安大队侦查中队中队长余天龙介绍,全国主流的这些停车场系统,它们都有一个问题是任何一个人都可以为任何一个车辆去缴费。通过批量地在这些停车场系统里面进行模拟缴费,获取返回值进行解析,就可以确定某一台车是不是在某一个停车场系统里面。路过石村,它俯视下方,两只眼睛宛若两轮血月般,凶气滔天,盯着老柳木看了片刻,最终飞向了山脉最深处。

![]()

据警方介绍,不法分子通过互联网接单,帮助客户寻找指定车辆。在实施犯罪的过程中,正是利用了停车小程序数据接口上的漏洞。之后,短则几分钟,贴手就会找到指定车辆,贴上GPS追踪器。据警方资料显示,贴手每贴一辆车能获利800元到1000元。那些位于上游的入侵停车场数据系统的不法分子更是获利不菲。

![]()

这(zhe)起(qi)案(an)件(jian)中(zhong)安(an)徽(hui)砀(dang)山(shan)网(wang)警(jing)成(cheng)功(gong)打(da)掉(diao)了(le)这(zhe)个(ge)非(fei)法(fa)获(huo)取(qu)售(shou)卖(mai)停(ting)车(che)数(shu)据(ju)的(de)犯(fan)罪(zui)团(tuan)伙(huo)抓(zhua)获(huo)犯(fan)罪(zui)嫌(xian)疑(yi)人(ren)3(3)2(2)名(ming)查(zha)封(feng)远(yuan)程(cheng)服(fu)务(wu)器(qi)9(9)台(tai)关(guan)键(jian)脚(jiao)本(ben)程(cheng)序(xu)5(5)套(tao)车(che)辆(liang)位(wei)置(zhi)数(shu)据(ju)5(5)0余(yu)万(wan)条(tiao)确切的说,这是一株雷击木,在很多年前曾经遭遇过通天的闪电,老柳树巨大的树冠与旺盛的生机被摧毁了。

![]()

芦云律师向记者介绍,案件中犯罪分子的行为涉嫌非法侵入计算机信息系统,或者是非法获取计算机信息系统数据这样的罪名,那么同时也有可能涉嫌侵犯公民个人信息罪。

![]()

2024年10月,法院判决该案系列被告人犯侵犯公民个人信息罪,判决有期徒刑二年至四年不等。

点餐、办卡、订酒店,你的个人信息根本藏不住

就连医院验血的结果别人也能随意查看

眼(yan)下(xia)骚(sao)扰(rao)电(dian)话(hua)和(he)各(ge)类(lei)骚(sao)扰(rao)信(xin)息(xi)一(yi)直(zhi)是(shi)困(kun)扰(rao)广(guang)大(da)消(xiao)费(fei)者(zhe)的(de)一(yi)个(ge)问(wen)题(ti)最(zui)值(zhi)得(de)注(zhu)意(yi)的(de)是(shi)这(zhe)些(xie)推(tui)销(xiao)对(dui)消(xiao)费(fei)者(zhe)的(de)选(xuan)择(ze)也(ye)异(yi)常(chang)精(jing)准(zhun)中(zhong)国(guo)电(dian)子(zi)技(ji)术(shu)标(biao)准(zhun)化(hua)研(yan)究(jiu)院(yuan)网(wang)安(an)中(zhong)心(xin)的(de)何(he)延(yan)哲(zhe)表(biao)示(shi)问(wen)题(ti)就(jiu)出(chu)在(zai)A(A)P(P)I(I)上(shang)它(ta)也(ye)被(bei)称(cheng)为(wei)应(ying)用(yong)程(cheng)序(xu)接(jie)口(kou)其(qi)中(zhong)与(yu)开(kai)放(fang)传(chuan)输(shu)数(shu)据(ju)相(xiang)关(guan)的(de)则(ze)被(bei)称(cheng)为(wei)数(shu)据(ju)接(jie)口(kou)”小不点扔下青石,屁股坐在了地上,没心没肺的笑着,很纯净,而手心的符则迅速暗淡、消失。

![]()

购买机票时,输入起点、终点的输入框就是一个接口。消费者进一步点击某个航班,此时这个网页链接,也是一个数据接口。消费者获得服务的过程就是一个个数据接口通过不断与后台进行数据交互来实现的。专家告诉记者,眼下消费市场上的网站和应用程序上,存在着海量的数据接口。仅一个简单的App应用,平均就拥有成百上千个数据接口,一个小型平台,就可能拥有上万个数据接口。恰恰是这些承载着海量数据流转和交互的数据接口正是不法分子眼中的薄弱环节,也逐步成为他们主要攻击的目标。

![]()

记者会同网络安全技术专家,针对不同消费场景中数据接口的使用情况进行了一系列实时测试和深入调查。技术测试分为三步:

![]()

——测试场景1:咖啡茶饮店的手机点餐

![]()

测试结果:专家仅仅使用最基础的解码程序,就轻而易举地从小程序的数据接口返回的数据包中,获取了记者下单消费的完整且没有加密的后台数据。这家咖啡店的网络小程序数据接口授权不严密,导致任意人员能轻易获取该企业数据库中用户的个人信息,比如手机号。

——测试场景2:运动健身购买月卡

![]()

测试结果:专家仅仅使用最基础的解码程序,就顺利通过了该小程序数据接口的用户身份校验,毫无阻拦地就拿到了完整且未加密的用户信息。这其中包括身高、体重、职业、生日等敏感信息。

——测试场景3:生活服务

![]()

测试结果:这家企业的小程序接口存在一个非常明显的漏洞:当消费者查询的订单号为空的时候,该接口就会返回数据库中所有订单的信息,这几乎让程序平台里的整个用户信息都存在极大的泄露风险。敏感信息包括手机号、姓名和居住地址。

——测试场景4:酒店订房

![]()

测试结果:这个小程序的接口虽然做了一定的加密措施,但是由于生成的订单号非常有规律,专业人员可以根据规律构造查询指令,也可以很轻易地查看到指定日期的所有订单信息。

——测试场景5:医疗信息

![]()

本期编辑 邢潭